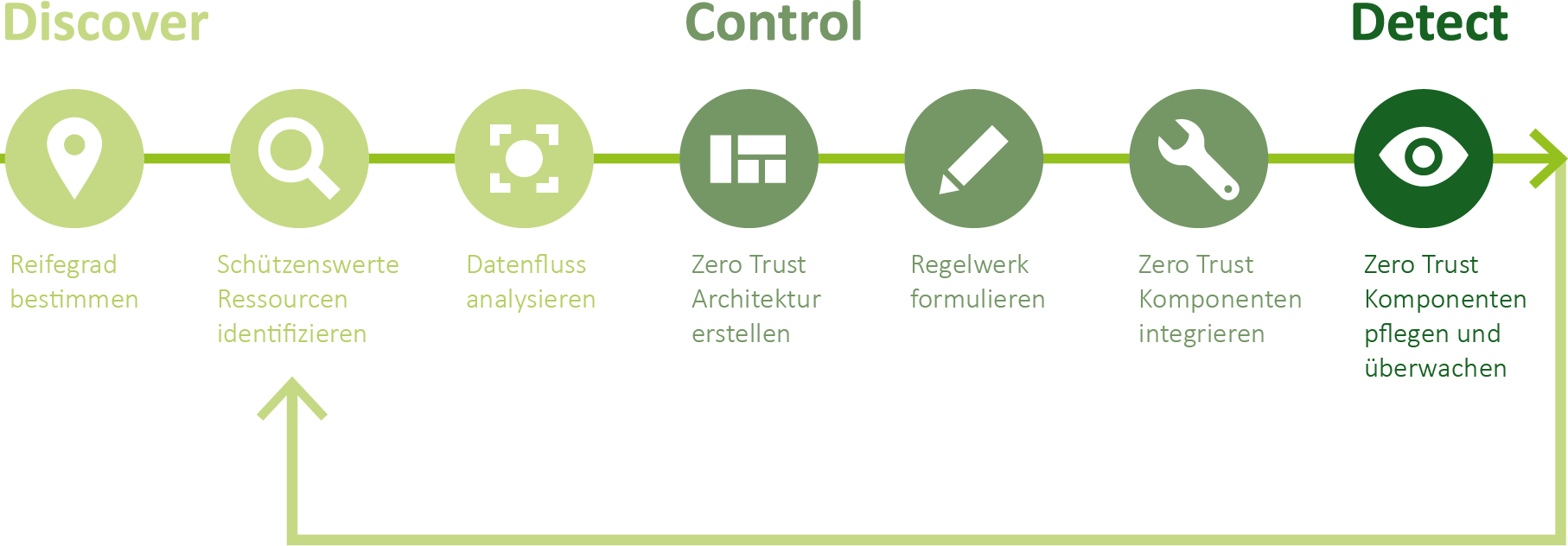

Wie lässt sich Zero Trust implementieren?

Im vorherigen Blog haben wir aufgezeigt, wie Sie den Reifegrad Ihrer Unternehmung bestimmen können und damit den Fortschritt auf Ihrer Zero Trust Reise dokumentieren können. Nun werden wir Ihnen mögliche Schritte zeigen, um Zero Trust auch in Ihrem Unternehmen implementieren zu können.

Zero Trust ist eine Reise, und damit ein Thema welches längerfristig geplant werden muss. Jede Reise hat ihren Anfang und auch mit Zero Trust müssen sie irgendwo beginnen. Wir empfehlen die nachfolgenden Schritte für die Umsetzung eines Zero Trust Konzepts.

1. Bestimmen Sie Ihren aktuellen Zero Trust Reifegrad

Nehmen Sie sich Zeit und bestimmen Sie die Ausgangslage. Wo stehen Sie heute, was können Sie nutzen und wo bedarf es eine Optimierung? Damit können Sie sowohl die Notwendigkeit einer Veränderung argumentieren als auch den Fortschritt festhalten (Siehe Blog Nr. 8).

2. Definition Ihrer Schutzoberfläche – Identifizieren Sie Ihre sensitiven Daten

Was genau müssen Sie schützen? Welche Objekte haben den grössten Wert für Ihre Unternehmung? Welches sind Ihre «Kronjuwelen», die es zu verteidigen gilt? Die Schutzfläche, also die wirklich zu schützenden Objekte, ist meist kleiner als die generelle Angriffsfläche. Es gibt Dinge, welche sowieso öffentlich verfügbar sind oder deren Schutz weniger «Sinn» macht. Aber Achtung, Zero-Trust-Schutz umfasst nicht nur Daten sondern auch andere Elemente des Netzwerks:

| Schutzobjekte | Beispiele |

|---|---|

| Daten | Zahlungskarteninformationen (PCI), geschützte Gesundheitsinformationen (PHI), persönlich identifizierbare Informationen (PII) und geistiges Eigentum (IP) |

| Anwendungen | Handelsübliche oder kundenspezifische Software und Apps Anlagen Steuerungen, Kassenterminals, medizinische Geräte, Produktionsanlagen, Fertigungsanlagen und Geräte des Internets der Dinge (IoT), QR-Code Drucker |

| Dienste | DNS, DHCP und Active Directory® |

Machen Sie sich nun auch Gedanken dazu, wie diese Schutzobjekte angegriffen werden könnten. Wie könnte ein Angreifer Ihrem Unternehmen schaden oder für sich einen Nutzen erzielen? Identifizieren Sie die Cybersecurity-Herausforderungen, mit denen Ihr Unternehmen konfrontiert ist und wie Sie diese Risiken abmildern wollen. Welches Angriffszenario ist am wahrscheinlichsten? Wo wäre der einfachste Eintrittspunkt? Wo wäre das Schadensausmass am höchsten?

In diesem Schritt empfehlen wir auch, eine konkrete Zero Trust Strategie für Ihr Unternehmen zu formulieren. Definieren Sie Ihre Zero Trust Grundsätze. Halten sie sich dabei an die Zero Trust Prinzipien und vermeiden Sie technische Details. Es geht um das «Was» soll «Wie» und «Wozu» geschützt werden.

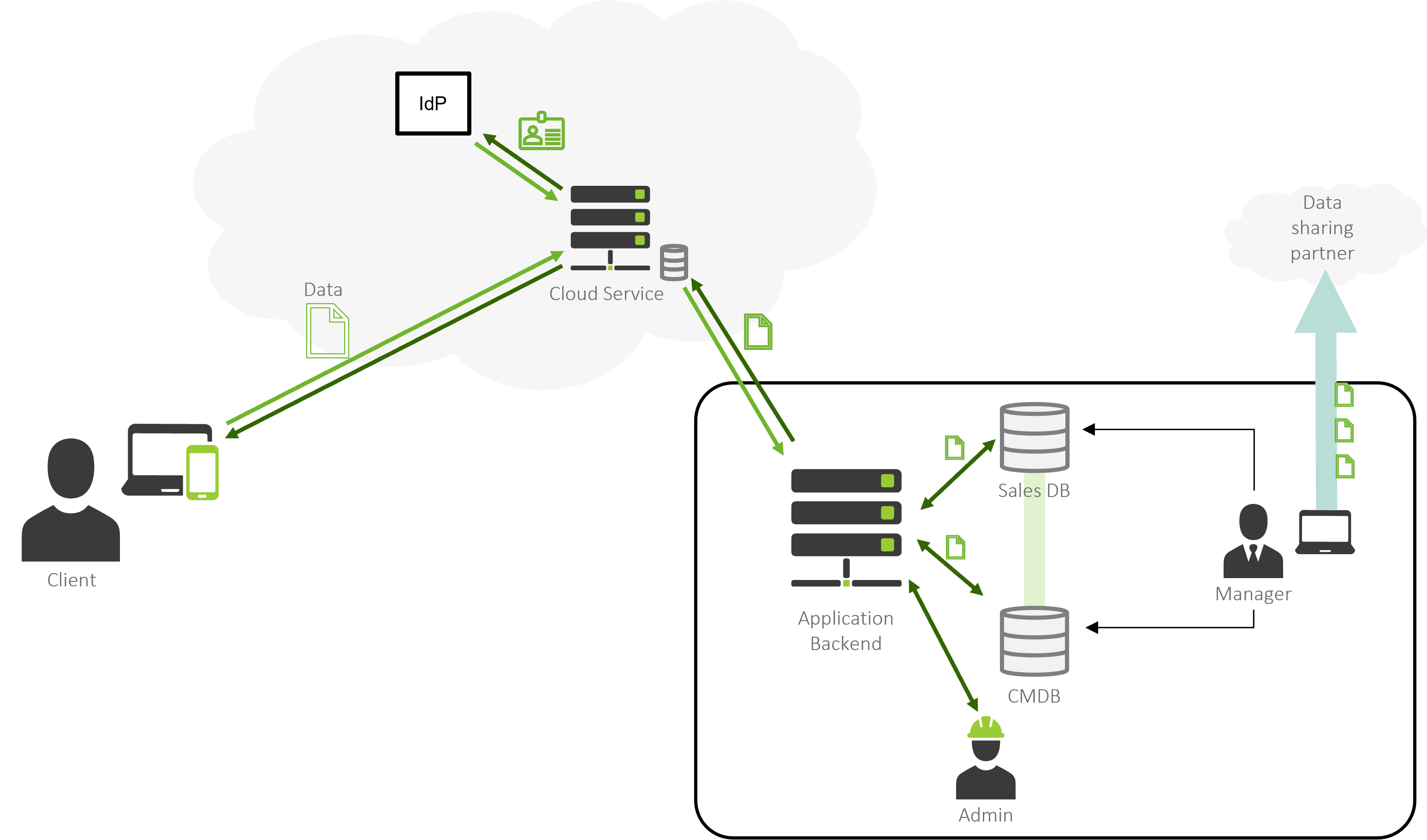

3. Abbildung der Datenflüsse

Überlegen Sie sich, wo die sensiblen Daten in Ihrem Unternehmen verarbeitet oder präsentiert werden. Wer greift darauf zu und mit welchen Geräten oder Systemen? Um ein neue Zero Trust Architektur aufzubauen, muss man zuerst die bestehende Architektur verstehen. Darin soll die Art und Weise, wie sich die Datenpakete im Netzwerk bewegen, skizziert werden. Durch die Visualisierung wird klarer wo die Schachstellen für die kritische Daten, Anwendungen oder Dienste sind.

Zero Trust ist eine flussbasierte Architektur. Das bedeutet, sobald Sie verstehen wie Ihre Systeme funktionieren sollen, zeigen Ihnen die Flusskarten auf, wo Sie Kontrollen einfügen müssen. Denken Sie daran, dass Zero Trust ein iterativer Prozess ist und sich immer mehr vervollständigen wird. Beginnen Sie mit dem was Sie wissen. Während Sie die einzelnen Schritte dieser Methodik durchlaufen, werden Sie mehr Informationen sammeln, die eine größere Granularität in Ihrem Entwurf ermöglichen. Sie sollten Ihre Zero-Trust-Initiative nicht Initiative nicht verzögern, nur weil Sie nicht über perfekte und vollständige Kenntnisse verfügen.

4. Entwerfen der Zero Trust Netzwerkarchitektur

Nun wissen Sie, wie sich die Daten in Ihrem Unternehmen bewegen, wer diese bearbeitet und wo sich die Schwachstellen befinden. Zusammen mit der definierten Schutzoberfläche und den Angriffsszenarien aus dem Schritt 2, können sie eine Zero Trust Netzwerkarchitektur als Referenzmodell entwerfen. Jedes Zero-Trust-Netzwerk ist individuell und massgeschneidert. Es gibt kein universelles Design. Wird der Schutz der Oberfläche und die Datenflüsse abgebildet, wird die Zero Trust Architektur immer deutlicher. Überlegen Sie sich, welche Schutzklassen für Ihre Schutzobjekte sinnvoll sein könnten und mit welchen Massnahmen sie diese umsetzen wollen.

5. Kreieren Sie die Zero Trust Richtlinie

Mit Ihrer Zero Trust Netzwerkarchitektur haben sie die Werkzeuge geplant um dynamische, kontextbasierte Entscheidungen zu treffen. Nun sollten Sie das Regelwerk erstellen, nach welchem diese Entscheidungen automatisiert getroffen werden sollen. Wir empfehlen die Erstellung einer Matrix um die Richtlinien für den Zugriff auf die im Schritt 2 identifizieren, sensiblen Ressourcen zu beschreiben. Damit eine Ressource mit einer anderen kommunizieren kann, muss eine bestimmte Regel diesen Datenverkehr auf die Whitelist setzen.

Mit einer solchen Matrix schaffen Sie Klarheit und dokumentieren die effektiven Sicherheitsrichtlinien in Ihrem Netzwerk.

| Wer | Wer soll auf eine Ressource zugreifen? Dies definiert die «behauptete Identität»? |

| Was | Welche Anwendung verwendet die behauptete Identität des Pakets? |

| Wann | Wann versucht die behauptete Identität, auf die Ressource zuzugreifen? |

| Quelle | Von wo erfolgt der Zugriff? |

| Ziel | Wo ist das Ziel des Pakets? |

| Womit | Womit erfolgt der Zugriff? Was ist dies für ein Gerätetyp und wie ist dessen Eigenschaft? |

| Warum | Warum versucht dieses Paket, auf diese Ressource innerhalb der Schutzoberfläche zuzugreifen? Dies bezieht sich auf die Datenklassifizierung, bei der Metadaten, die automatisch von Datenklassifizierungs-Tools übernommen werden, dazu beitragen, dass Ihre Richtlinie granularer wird. |

| Regel | Hier wird auf die anzuwendende Regel verweisen. Wie soll der Zugriff auf die angeforderte Ressource erlaubt werden? |

| Wer Identity | Was App-ID | Wann Time | Quelle Source | Ziel Destination | Womit DeviceType | Warum Classification | Regel Rule |

|---|---|---|---|---|---|---|---|

| GRP_Sales | Salesforce | Working hours | Remote Office | APP_Salesforce | Managed pc | Internal | MFA_Restricted |

| GRP_AllUsers | Teams | Any | Switzerland | SRV_Teams | Any | Any | Basic_access |

| unknown | Internet | Any | Any | Company Webseite | Any | Any | Allow_any |

Die nahtlose Umsetzung eines solchen Regelwerks bedingt zwei zentrale Punkte:

- Die Netzwerkkomponenten müssen ihre Statusinformationen an einen zentralen Entscheidungspunkt (PDP – Policy Decision Point) übermitteln. Ob dies durch eine bestehende Komponente oder ein Drittprodukt übernommen werden kann, entscheidet Ihre Zero Trust Architektur.

- Dieser Entscheidungspunkt muss alle involvierten Sicherheitskomponenten (PEP – Policy Enforcement Points) über eine Schnittstelle ansteuern können um die Regeln anzuwenden. Solche Entscheidungspunkte können durch Netzwerk-Firewalls, WAFs, NACs, MFA oder ähnliche technische Lösungen umgesetzt werden.

6. Build

Nun haben sie Grundlagen geschaffen, um Ihre Zero Trust Strategie umzusetzen.

- Mit welchen Aktivitäten wollen Sie starten?

- Welche Technologien bringen ihnen jetzt einen Sicherheitsgewinn? Nutzen Sie auch die Gelegenheit, um «alte» Systeme abzulösen.

- Wo stehen Ersatzbeschaffungen oder Erneuerung der Lizenzen an?

Bleiben Sie pragmatisch und planen sie mehrere Schritte ein, um Ihre Zero Trust Strategie umzusetzen.

Richten Sie Ihre Sicherheitsprioritäten auf spezifische, umsetzbare Projekte aus. Identifizieren Sie das Geschäftsziel, das Ihr Projekt ermöglicht, und den Beitrag der Sicherheit zu diesem Ziel. Welche Veränderungen des Reifegrades erzielen Sie damit? Denken Sie daran, Ihren Reifegrad regelmässig neu zu bestimmen, um den Fortschritt auf Ihrem Weg zu Zero Trust aufzuzeigen.

7. Überwachen und Pflegen des Netzwerks

Neben der Steuerung Ihrer Sicherheitskomponenten ist die Überwachung ein zentraler Aspekt von Zero Trust. Mit einer permanenten Überwachung Ihres Netzwerkes erkennen Sie ungewöhnliche Muster und Angriffe. Ein unge-wöhnliches Muster kann auf die Umgehung von Sicherheitsregeln hindeuten. Wenn Beispielsweise einige Nutzer regelmässig auf Cloudspeicher zugreifen oder gewisse Systeme plötzlich nicht mehr genutzt werden.

Und wie weiter…

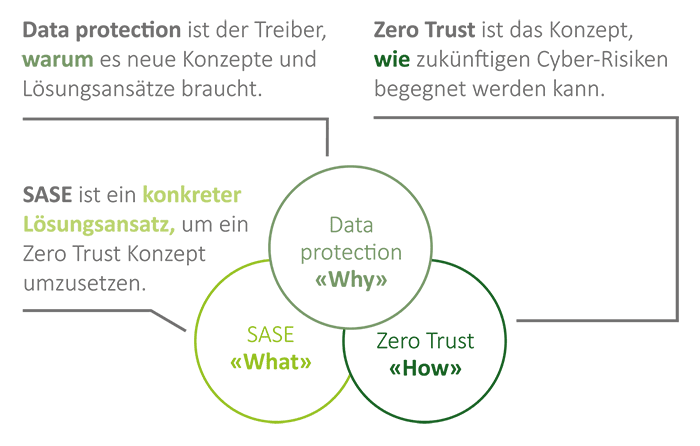

Die technische Umsetzung einer Zero Trust Architektur und die Integration der unterschiedlichen Sicherheitskom-ponenten stellt eine Vielzahl der Unternehmungen vor eine grosse Herausforderung. Einige Hersteller von Sicher-heitslösungen haben diese Herausforderung erkannt und versuchen dies mit neuen Produkten abzubilden.

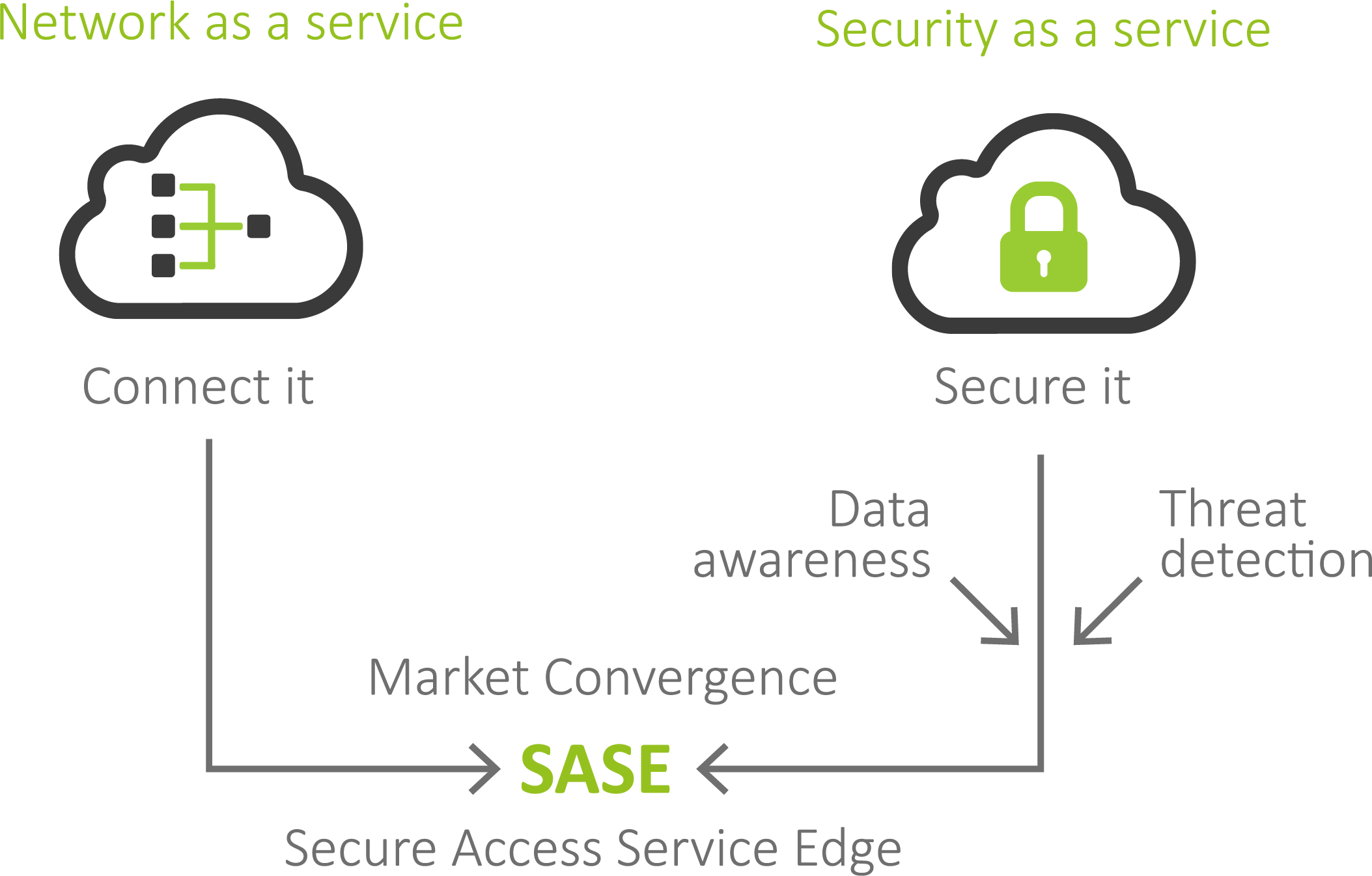

Ein zukunftsorientierter Ansatz, der insbesondere den Fokus auf Cloud-Infrastrukturen und Services legt, nennt sich SASE. Dabei werden die die zwei Themen «Konnektivität» und «Sicherheit» in einer Lösung zusammengefasst. Wobei «Zero Trust» das Leitprinzip darstellt, und «SASE» eine konkrete, technische Lösungsarchitektur bildet.

Der grosse Vorteil dieser SASE Lösungen in Bezug auf Zero Trust ist es, dass sowohl das Regelwerk als auch die technischen Komponenten optimal zusammenspielen. Dies ermöglicht eine rasche Umset-zung Ihrer Zero Trust Strategie mit der Möglichkeit, bestehende Komponenten durch die neue Lö-sung zu ersetzen.

Wollen Sie mehr zu SASE wissen? Wir werden dieses Thema in unserer nächsten Blog Serie eingehend behandeln…