Turbolader zur SOC Automation

Infolge der laufend gesteigerten Volumen und der Raffinesse von Cyber-Angriffen wird die Arbeit der SOC-Teams zunehmend anspruchsvoll. Notorisch unterversorgte Teams werden mit Fehlalarmen oder wenig kritischen Events überhäuft, und kämpfen mit Frustration bis hin zu Burnouts bei Analysten. Der Ausweg in der Cybersicherheit wird bei Fortschritten in der Automatisierung gesucht, um nicht nur den Status quo aufrechtzuerhalten, sondern auch bessere Sicherheitsergebnisse zu erzielen.

Automation über mehrere Phasen im SOC Workflow

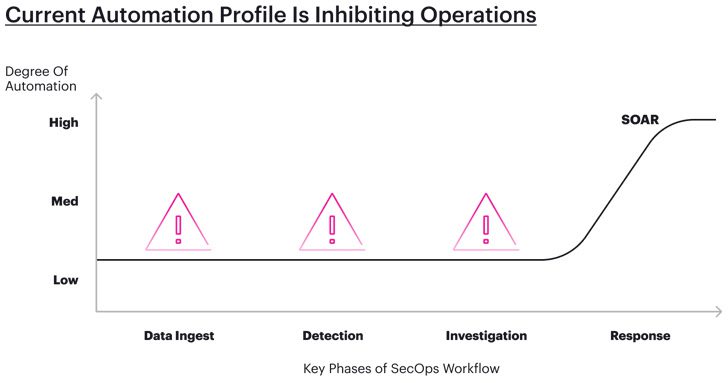

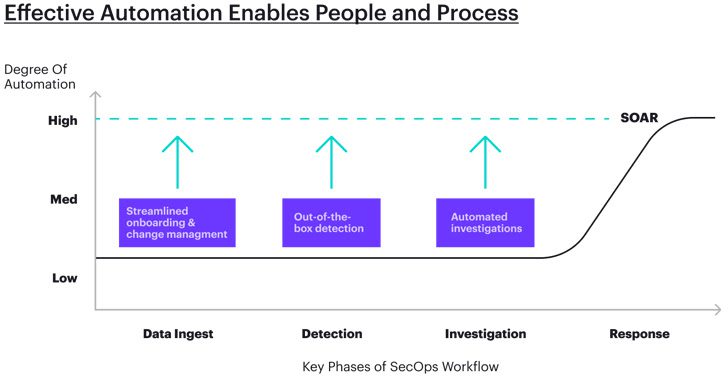

Die Notwendigkeit der Automatisierung ist offensichtlich, sodass sie zeitnah zu einem festen SOC Bestandteil wird. Bisher konzentrierten sich viele dieser Fortschritte auf die Reaktion, wobei SOAR- und Incident-Response-Tools die entscheidende Rolle bei der Bewältigung des SOC-Workflows spielen.

Sich nur auf die Reaktion zu konzentrieren, lässt die Ursache der Probleme allerdings unbehandelt. Durch die Aufteilung des SOC-Workflows in die NIST Phasen lassen sich leicht weitere Themen identifizieren, die Geschwindigkeit und Effizienz im SOC verbessern.

Die vier Phasen, in denen es möglich ist, die Abdeckung der Automatisierung zu erweitern, umfassen:

Ingestion and Normalisation

Die Automatisierung der Datenaufnahme und -normalisierung kann Teams in die Lage versetzen, riesige Datenmengen aus mehreren Quellen zu verarbeiten und so die Grundlage für zusätzliche automatisierte Prozesse zu legen

Detection

Die Auslagerung der Erstellung eines erheblichen Prozentsatzes der Erkennungsregeln kann Sicherheitsanalysten Zeit verschaffen, sich auf die Bedrohungen zu konzentrieren, die für ihre Organisation oder ihr Marktsegment einzigartig sind

Investigation

Entlastung manueller und langwieriger Arbeit zur Verkürzung von Untersuchungs- und Auswahlprozessen

Reaction

Automatisches Reagieren auf bekannte und entdeckte Bedrohungen zur schnellen und präzisen Eindämmung

Data Ingest: das Fundament für die Automation

Die Aufnahme riesiger Datenmengen stellt für die Sicherheitsteams die erste Herausforderung dar. Häufig gibt es Schwierigkeiten, aufgrund von kostenintensiven Modellen und Legacy-Tools, die Datenquellen adäquat zu integrieren.

Da die IT-Welt in die Cloud migriert, ist es unerlässlich, dass Sicherheitsteams nicht vor riesigen Datenmengen zurückschrecken. Es gilt vielmehr Lösungen zu implementieren, die bei der Verwaltung helfen und im Gegenzug bessere Sicherheitsergebnisse erzielen, indem sie eine erhöhte Sichtbarkeit auf der gesamten Angriffsfläche bieten.

Data Lakes haben hier einen Paradigmenwechsel im Sicherheitsbetrieb mit sich gebracht. Sie unterstützen die Aufnahme riesiger Datenmengen und einer Vielzahl von Daten mit der Geschwindigkeit der Cloud und ermöglichen es Sicherheitsplattformen, Analysen mit reduzierter Komplexität und zu planbaren, wenn auch erheblichen Kosten darauf auszuführen.

Detection: Automation der 80% Arbeitslast

Je mehr Daten verarbeiten werden, desto mehr Warnungen werden generiert. Zuhanden der Use-Cases gilt es, die Korrelationen und Runbooks laufend zu optimieren. Aktuelle Erkennungsregeln für Angriffsvektoren sind eine perfekte Ausgangslage, um mittels Automatisierung eine verbesserte Sicherheits-Abdeckung zu erreichen. Im Allgemeinen gibt es viele Ähnlichkeiten bei der Angriffsführung, sodass die Bedrohungssignale in den meisten Unternehmen gleich sind.

Eine moderne SOC-Plattform bietet zeitnah einsatzbereite und AI-gestützte Erkennungsregeln, die einen hohen Prozentsatz der Angriffsmuster abdecken. Indem sie sich in Bedrohungsdaten-Feeds, Open-Source-Wissensdatenbanken, soziale Medien oder Dark-Web-Foren einklinkt, wird eine Logik zum Schutz vor den häufigsten Bedrohungen erreicht.

In Kombination von AI mit kunden-spezifischen Regeln, die für den internen Einsatz erstellt werden, sind die Plattformen in der Lage, mit Bedrohungstechniken mitzuhalten und die automatisierte Detection erfolgreich anzuwenden.

Investigation: den Weizen von der Spreu trennen

Die Untersuchungsphase des SOC-Workflows wird nicht oft mit Automatisierung in Verbindung gebracht. Traditionell gelangen zahlreiche Tools und manuelle Untersuchungen zum Einsatz, die ab und wann wenig effizient oder präzise sind.

Automatisierbare Prozesse bei in der Investigation sind:

Clustering von Warnungen: Tausende von Warnungen, die optimal gefiltert auf nur wenige Bedrohungen reduzierbar sind. Wenn also Warnungen maschinell auf ihrem Bedrohungskontext gruppiert werden, können Sicherheitsanalysten einzelne Vorfälle leicht verstehen und reagieren.

Anreicherung: Durch automatische Anreicherung der Telemetriedaten zu betroffenen Entitäten erhalten SOC Teams den verfügbaren Kontext, um das Risiko der Alarme einzuordnen.

Korrelation: Das automatische Korrelieren von Ereignissen führt zu einer besseren Einsicht der Vorgehensweise von Angreifern.

Visualisierung: Einmal korreliert, können Angriffsgeschichten abgebildet und in einer leicht lesbaren Zeitachse visualisiert werden, was es Analysten und anderen Beteiligten erleichtert, klare Einblicke zu gewinnen.

Zusammen bieten diese automatisierten Aufgaben Analysten schnelle Hinweise darauf, welche Vorfälle die höchste Priorität haben und weiter untersucht werden müssen.

Response: rasches und entschiedenes Handeln

Sobald eine Bedrohung identifiziert ist, wäre der naheliegende nächste Schritt, darauf zu reagieren. Wie erwähnt, leisten SOARs gute Arbeit bei der Automatisierung der Reaktionsphase bei bekannten Bedrohungen.

In einigen Fällen müssen Analysten die Alarme jedoch gründlich untersuchen und manuell reagieren. Aber wie bei den anderen Phasen des Workflows gilt auch hier: Je mehr diese Aufgaben automatisiert werden können, desto besser sind auch komplexere Angriffe zu bewältigen.

Wo klemmt es beim Automatisieren?

Das Ändern von Prozessen und Software ist oft schwierig:

- Ersatz von Legacy-Software ist zeitaufwändig, teuer und potentiell riskant

- Das Einholen der Zustimmung bei grösseren Migrationen ist zeitintensiv

- Die Einführung neuer Software erfordert Zeit und Ressourcen

- Die operative Arbeitslast hemmt die strategische Planung

Durch Druck vom Markt werden die Gesamtbetriebskosten (TCO) und die Kennzahlen zur Erkennung/Reaktion (MTTD/MTTR) trotzdem laufend optimiert, was Automation und Skalierung zu einem Erfolgsfaktor im SOC macht.

SOC Plattforms sollen es richten

Sobald die gewichtigen Teile des SOC-Workflows integriert und automatisiert sind, beginnt sich der Druck der Arbeitslast abzubauen. Analysten können sich den Aufwand einsparen, stundenlang von Tool zu Tool zu hüpfen, Fehlalarmen nachzujagen oder einfach traditionelle SIEM-Lösungen zu optimieren.

Moderne SOC-Plattformen haben in jeder Phase des SOC-Workflows viel zu bieten. Sie wurden in der Cloud geboren und sind in der Lage, moderne Datenarchitekturen zu nutzen, um zusätzliche Funktionen und Verbesserungen einfach zu aktivieren. Mit dem Vorteil, alle Logdaten zu einem Bruchteil der Kosten von Legacy-Tools aufnehmen zu können, werden auch Automations- und Reaktionsziele erreicht.

Dieser Blog ist inspiriert durch den Artikel von:

The Hacker News: Security Automation / SOC Platform Jan 17, 2023

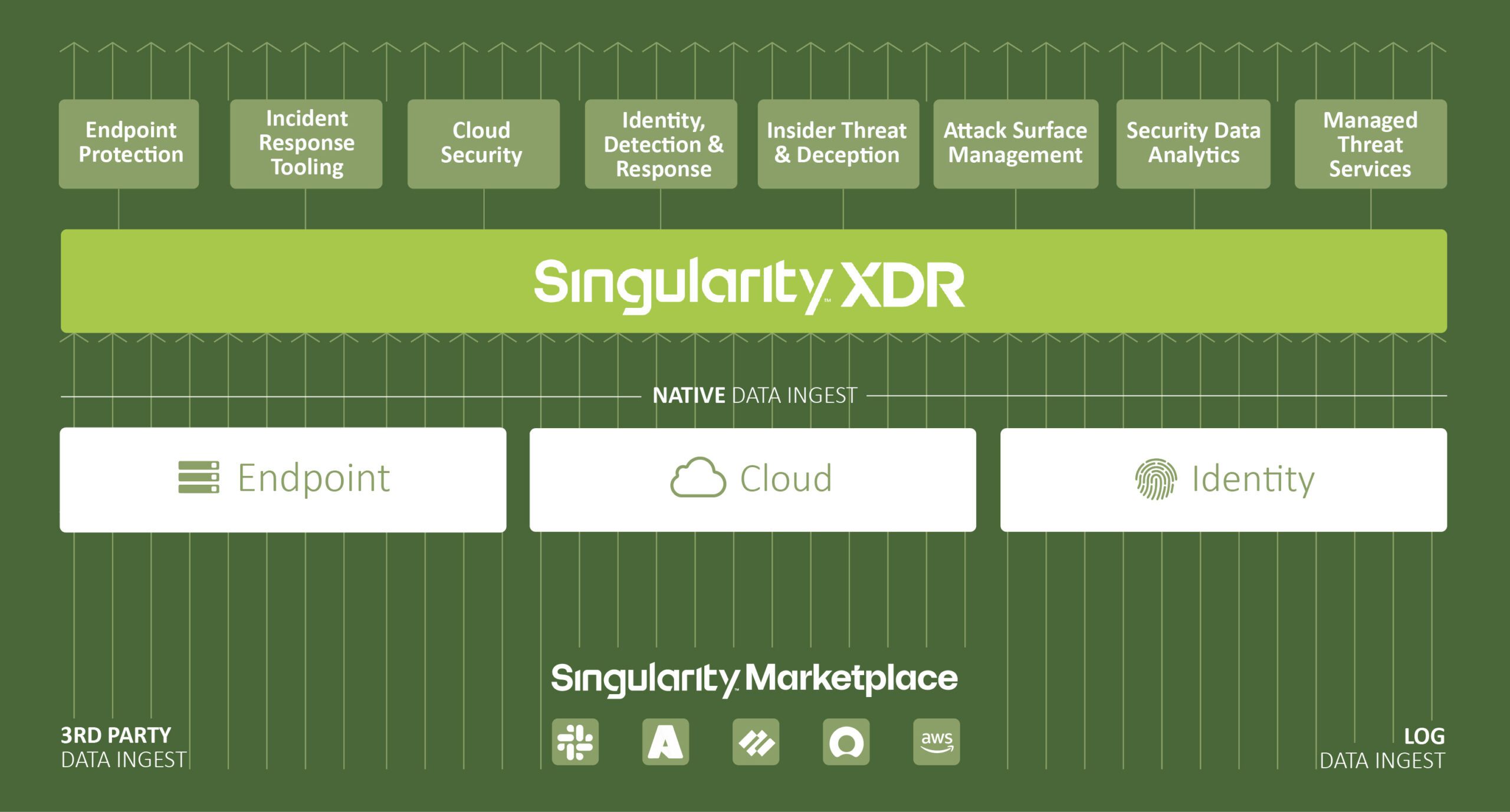

Der Inseya CareFree SOC Service

Auf Basis von SentinelOne «Singularity» bietet Inseya die ideale Lösung zur gewünschten SOC Automation. Die Kunden profitieren zudem vom SentinelOne eigenen «Vigilance» Betriebsmodul, das im Inseya eigenen Tenant beide Elemente vereint: die künstliche AI sowie auch die menschliche Intelligenz mit maximaler Automation. Falls Sie also auf der Suche nach dem ultimativen 7×24 Betrieb im «follow the sun» Ansatz mit den besten Analysten und Threat-Hunter sind, die zudem die maximale Hilfestellung im Falle von «zero day» Attacken bieten, sind sie bei Inseya genau richtig.

Inseya verfügt als SentinelOne MSSP Partner über hervorragend ausgebildete und zertifizierte Engineers, um Kundenprojekte erfolgreich zu implementieren und zu betreuen. Die Account Management und Customer Success Teams stellen jederzeit sicher, dass die Kunden transparent und professionell betreut sind. Wohin und wie Sie sich auch entwickeln, wir werden über die erforderlichen Expertenressourcen verfügen und Sie in der Herausforderung, der sich jede XDR Transformationsinitiative stellen muss, begleiten und unterstützen.

Inseya unterstützt Sie auf Ihrem Weg der digitalen Transformation, indem die gesamtheitliche Planung und schrittweise Umsetzung mit dem Kunden erarbeitet wird. Nebst den technischen Aspekten wird viel Wert auf Usability, Prozesse und Kommunikation sowie der Einbezug aller Stakeholder gelegt.

Weitere Informationen zum Thema:

- Vier Gründe, noch heute eine XDR-Lösung zu implementieren

- SentinelOne Produkteseite

- Schauen Sie unsere SentinelOne Live-Demo

Stephan ist Head of Technology bei Inseya. Er ist ein entschiedener Befürworter der SASE-Architektur, um die besten Kundenlösungen für Secure Networking zu finden. Vorher hatte er bei UMB als Head Security Services den Bereich MSSP etabliert. Seine Freizeit verbringt er gerne in leistungsfähigen Sportwagen.